今流行りのUTM、Fortigateを使ってみようかなと。

で、UTM である以前にルータであり Firewall なわけですから、PPPoE 接続するわけです。サーバとかある環境なんですから、固定アドレスは1個とか言わず、8アドレスサービスとか使いたいわけですよ。

となると、Unnumberd PPP を設定せなアカンわけですね。

そいでまって、ルータとなると、OSPF しゃべらせて、Default router として動作させないといけないわけです。

ちうわけで、Unnumberd PPP で OSPF を動かす設定。

config system interface

edit "wan1"

set vdom "root"

set mode pppoe

set ipunnumbered **.**.**.**

set username "***"

set pppoe-unnumbered-negotiate disable

set password ENC ***

next

edit "vlan-gbl"

set vdom "root"

set ip **.**.**.** 255.255.255.**

set interface "lan1"

set vlanid **

next

end

config system settings

set allow-subnet-overlap enable

end

config router static

edit 1

set dst 0.0.0.0 0.0.0.0

set status disable

set device "wan1"

next

end

config router ospf

set default-information-originate enable

set router-id **.**.**.**

config area

edit 0.0.0.0

next

end

config network

edit 1

set prefix **.**.**.0 255.255.255.0

next

end

config redistribute "connected"

set status enable

end

config redistribute "static"

set status enable

end

end

主要な部分を抜き出すとこんな感じ。

注意するべきところをいくつか説明しておきましょう。

config system settings

set allow-subnet-overlap enable

end

allow-subnet-overlap という設定、同一サブネットに属する IP アドレスを複数のインターフェースに付与されることを許可するという設定です。Fortigate の Unnumberd PPP の設定でぐぐると、これを設定しろって出てくるんだけど、config system global モードで設定する。となってるんですが、Firmware Ver.5.4 付近からモードが変わったようです。

次にインターフェース関係

config system interface

edit "wan1"

set vdom "root"

set mode pppoe

set ipunnumbered **.**.**.**

set username "***"

set pppoe-unnumbered-negotiate disable

set password ENC ***

next

edit "vlan-gbl"

set vdom "root"

set ip **.**.**.** 255.255.255.**

set interface "lan1"

set vlanid **

next

end

ここでインターフェース wan1 は PPPoE をしゃべらせるインターフェース、vlan-gbl は払い出される /29 とかのサブネットを持つインターフェースです。ポイントは、wan1 の set unnumberd *** コマンドと、vlan-gbl の set ip コマンド。この二つには同じ IP アドレスを設定します。pppoe-unnumbered-negotiate は PPP で振り出されたアドレスをwan1 インターフェースにそのまま付与しちゃダメって意味らしいです。

さて、次へ行きましょう。

config router static

edit 1

set dst 0.0.0.0 0.0.0.0

set status disable

set device "wan1"

next

end

スタティックルートの設定です。

が、よーく見てみると、この設定、status disable になってます。つまり、この設定は不要です。何が言いたいかちうと、Default route を PPP に向けてあげる必要はないです。ということ。

FortiOS は PPP を設定すると、自動的に PPP に Default route を向けるようです。

最後に OSPF の設定について

config router ospf

set default-information-originate enable

set router-id **.**.**.**

config area

edit 0.0.0.0

next

end

config network

edit 1

set prefix **.**.**.0 255.255.255.0

next

end

config redistribute "connected"

set status enable

end

config redistribute "static"

set status enable

end

end

探してみると、Fortigate でOSPFを設定する話、あんまり見かけないんですよね。

ポイントとなるのは default-information-originate の設定。これは Default route を OSPF に乗せるという設定です。これを設定しておかないと、いくら Static route で Default route を設定しても、OSPF に流してくれません。

あと、router-id。必須ではないみたいなんですが、これを正しく設定しないと、Neigber が確立しないことがありました。

もう少し広さに余裕あるかなぁと思ってたんですが、案外いっぱいいっぱいです。

もう少し広さに余裕あるかなぁと思ってたんですが、案外いっぱいいっぱいです。 ストレージラックはこんな感じ。全部 QNAP です。QNAP だらけなので、19インチラックが使えません。

ストレージラックはこんな感じ。全部 QNAP です。QNAP だらけなので、19インチラックが使えません。 つぎにサーバラック。タワーサーバが多いので、やっぱり19インチラックは使えません。写真の一番下はLTOテープライブラリです。

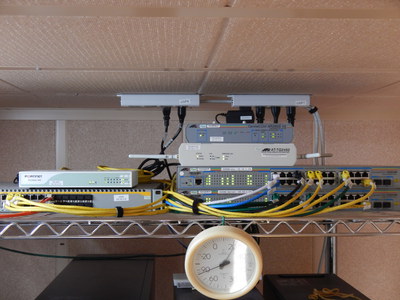

つぎにサーバラック。タワーサーバが多いので、やっぱり19インチラックは使えません。写真の一番下はLTOテープライブラリです。 最後にネットワーク。なんでこんなにあるんだ?って気もしますが。あと、なんでデータセンタに無線APがあるんだよ?!って突っ込みたくなりますが、便利だからです!

最後にネットワーク。なんでこんなにあるんだ?って気もしますが。あと、なんでデータセンタに無線APがあるんだよ?!って突っ込みたくなりますが、便利だからです!